Герметик сазиласт сертификат: Сертификаты материалов Сазиласт

Герметик Сазиласт 21 — Ск Кондорс

Герметизация деформационных швов строительных конструкций с деформацией до 25%.

Герметизация стыков, щелей, трещин на фасадах зданий.

Герметизация металлических примыканий кирпичных стен, кровели и мансард.

Герметизация швов на лотковых кровлях и ложных балконах.

Свойства

Двухкомпонентный безусадочный отверждающийся герметик «СазиластTM 21» прошел проверку временем, подтвердив свою надежность при герметизации деформационных стыков на зданиях крупнопанельного домостроения, а также при герметизации элементов кровель. Благодаря стойкости к вибрациям «СазиластTM 21» рекомендуют использовать при работах на элеваторах, зданиях аэропортов, ж/д вокзалов, многоэтажных парковок и гаражей.

Состоит из двух компонентов — основной пасты и отвердителя.

После смешивания компонентов образуется тиксотропная, легко наносимая паста. После отверждения — эластичный, резиноподобный материал с полуглянцевой поверхностью и достойными прочностными свойствами.

Недопустимо разбавление герметика растворителями – это может привести к необратимому изменению его свойств. Герметик может наноситься на влажную (но не мокрую) поверхность, полностью очищенную от грязи, жира, остатков цементного раствора или ранее примененных герметиков. При работах в зимнее время очистить поверхность от наледи и инея. Для соблюдения проектной толщины слоя герметика в стыке, а также для исключения сцепления герметика с жестким основанием в стыковом зазоре следует использовать антиадгезионные прокладки из вспененного полиэтилена. Герметик следует наносить при помощи шпателя. Инструменты мыть ацетоном или уайтспиритом. В завулканизованном состоянии удаляется механическим путем.

Упаковка и хранение

Комплект – 15,4 кг: основная паста – 14 кг (пластиковое ведро), отвердитель – 1,4 кг.

Гарантийный срок хранения — 6 месяцев при температуре от –20 °С до +30 °С. Отвердитель беречь от попадания в него влаги.

Меры безопасности

Ограничения

Недопустим контакт с питьевой водой. Не применяется для работ внутри жилых помещений.

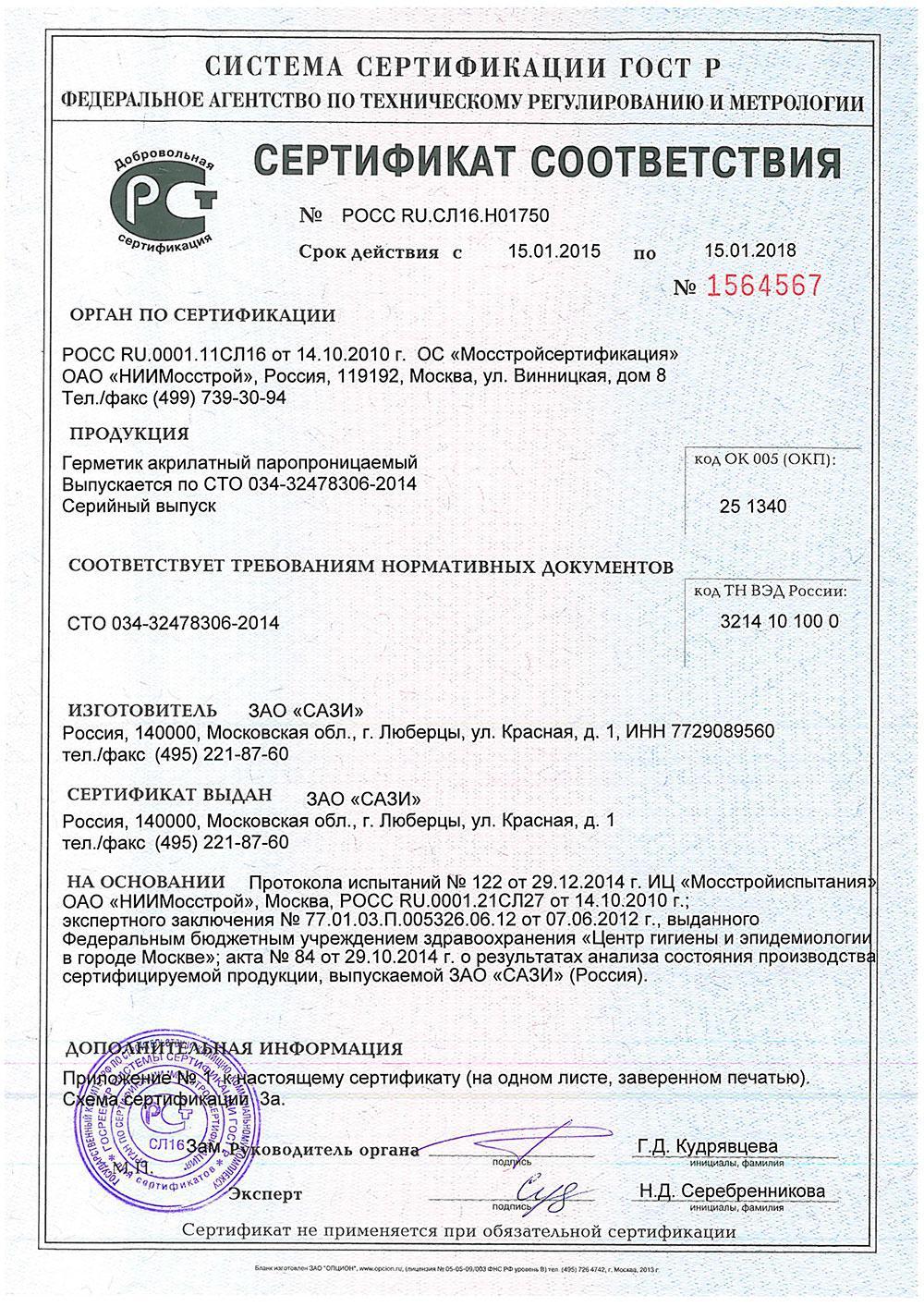

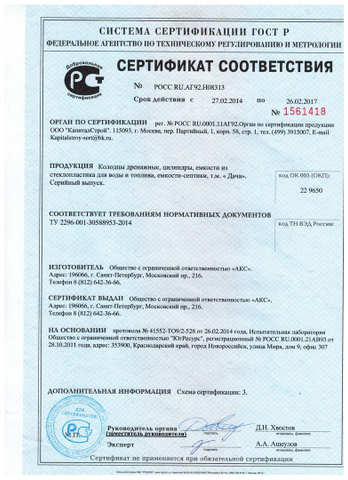

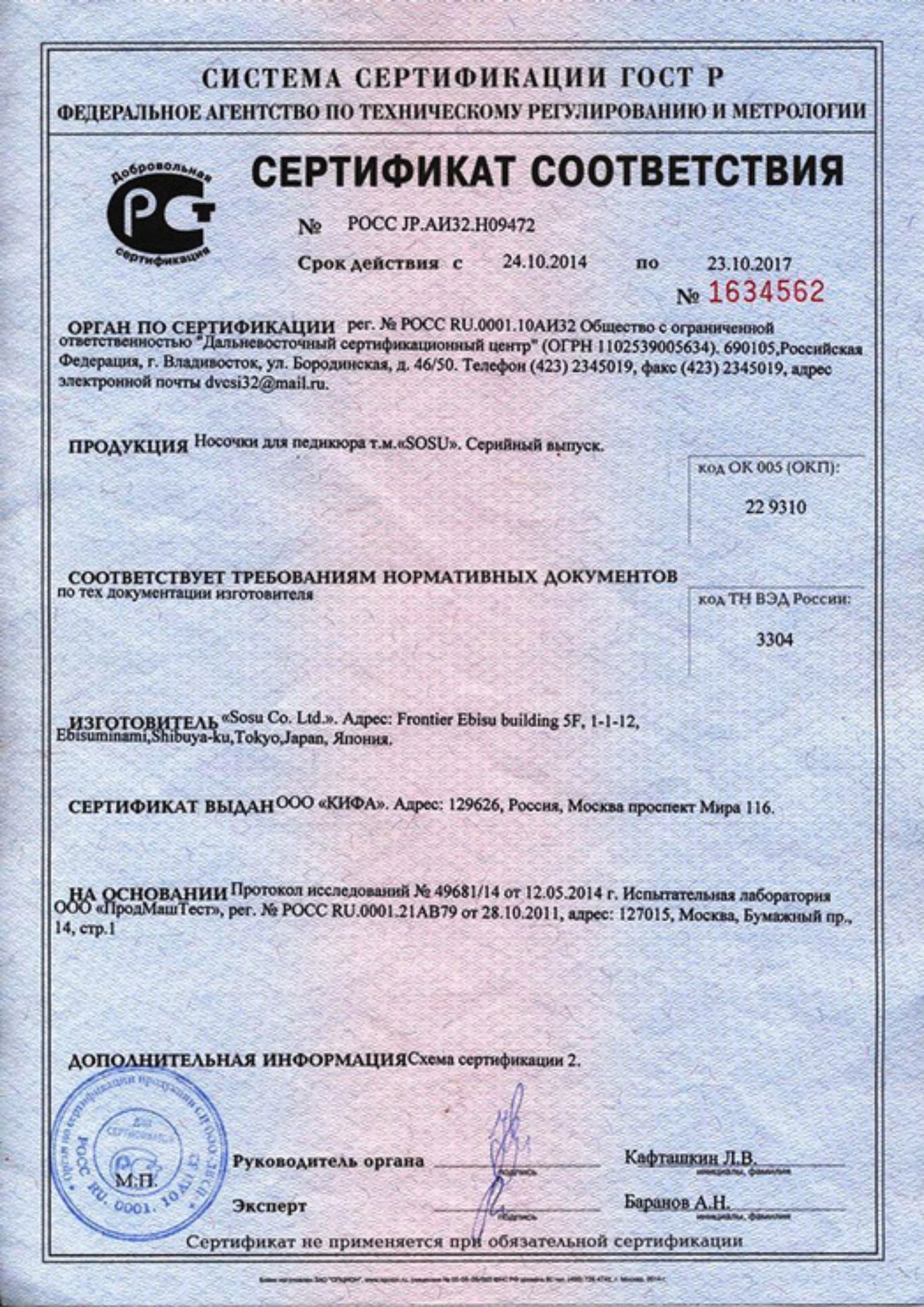

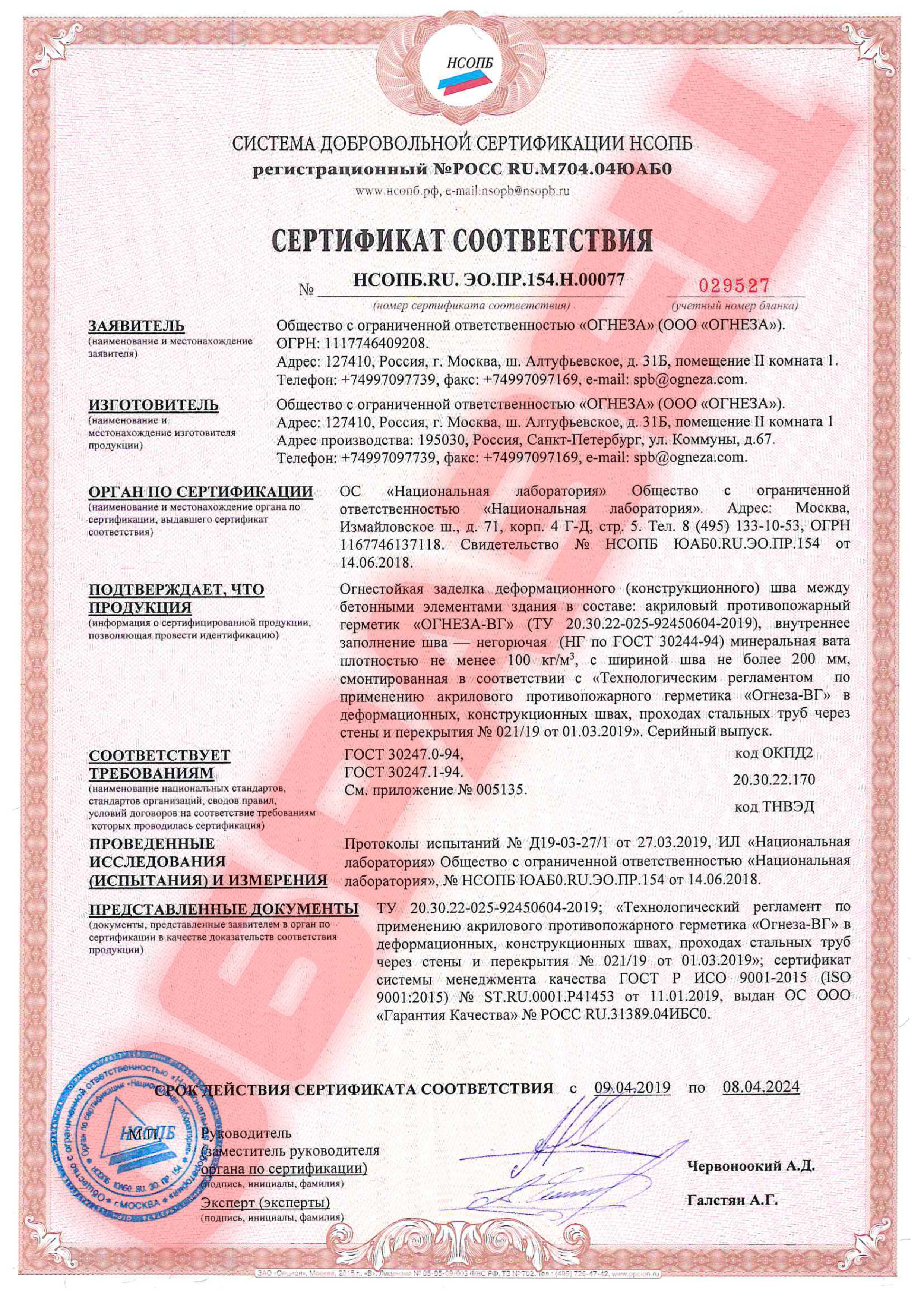

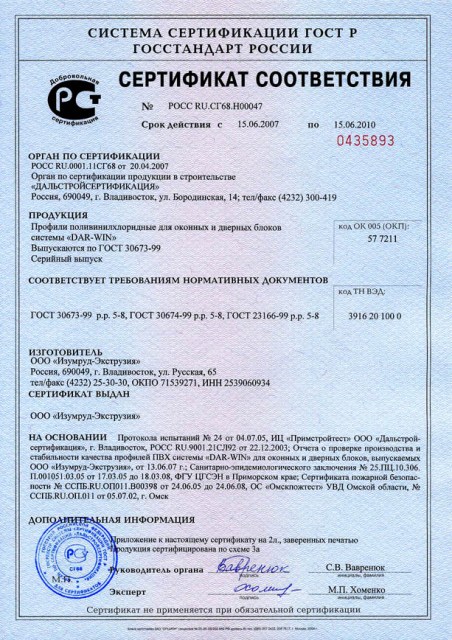

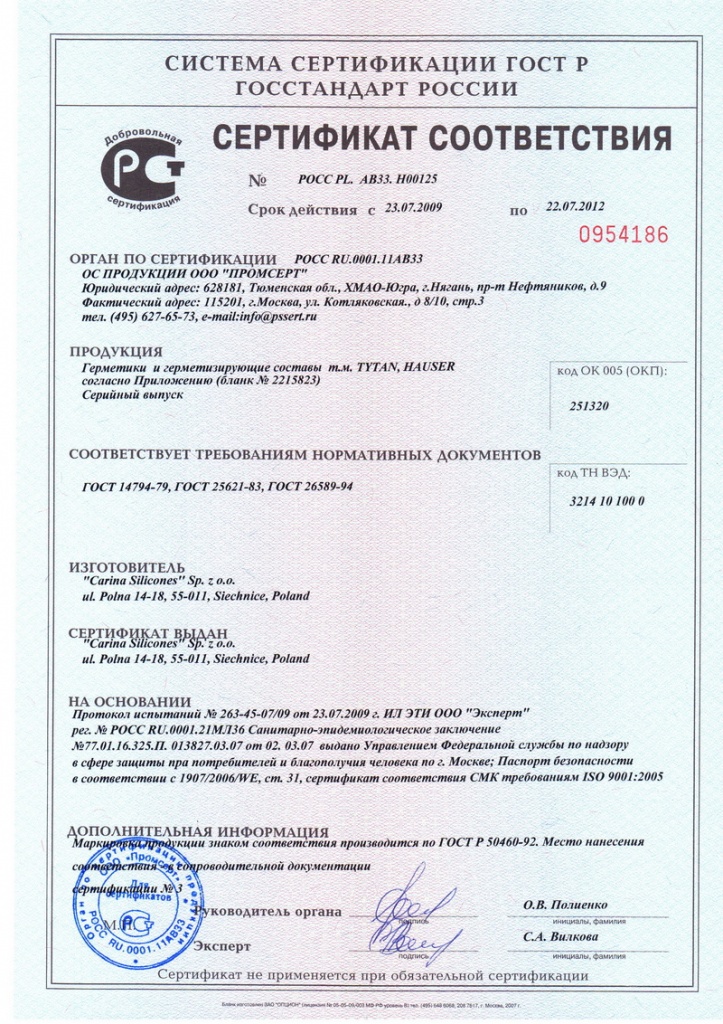

Сертификаты

Сазиласт-11 марки Стиз-В

Однокомпонентный акриловый герметик Сазиласт 11 марки Стиз-В предназначен герметизации внутреннего слоя монтажного шва оконных, балконных и витражных конструкций. Герметик отвечает всем требованиям ГОСТ 30971-2002. Для герметизации внешнего контура рекомендуется использовать герметик Акцент-128.

СВОЙСТВА И ДОСТОИНСТВА ГЕРМЕТИКА

1) Низкая паропроницаемость герметика;

2) Возможность нанесения при отрицательных температурах;

3) После отверждения возможна поверхностная штукатурка или окрашивание;

4) Отличная адгезия к бетону, ПВХ, алюминию, дереву, штукатурке, кирпичу, натуральному камню;

5) Адгезия к влажной (но не мокрой) поверхности;

6) Устойчив к УФ облучению, атмосферным воздействиям, деформационным воздействиям;

ТЕХНИЧЕСКИЕ ХАРАКТЕРИСТИКИ

| Цвет | от белого до серого |

| Сопротивление паропроницанию при толщине слоя герметика 3 мм, не менее | 2,0м²чПа/мг |

| Прочность сцепления с ПВХ, МПа, не менее | 0,2 |

| Прочность сцепления с бетоном, МПа, не менее | 0,2 |

| Модуль упругости при 50% деформации, не более | 0,25 МПа |

| Время образования поверхностной пленки, не более | 2,0 ч. |

| Сопротивление текучести,не более | 1,0 мм. |

| Диапазон температур нанесения | От -25˚С до +35˚С |

| Диапазон температур эксплуатации | От -40˚С до +80˚С |

| Плотность | 1400 кг/м3 |

| Долговечность, не менее, | 20 условных лет |

ИНТРУКЦИЯ ПО ПРИМЕНЕНИЮ ГЕРМЕТИКА

Герметик Стиз-В полностью готов к применению. При отрицательных температурах воздуха плотность герметика увеличивается, поэтому перед применением необходимо осуществить прогрев герметика до положительной температуры в тёплом помещении.

При отрицательных температурах воздуха плотность герметика увеличивается, поэтому перед применением необходимо осуществить прогрев герметика до положительной температуры в тёплом помещении.

ПОДГОТОВКА ПОВЕРХНОСТИ ПЕРЕД НАНЕСЕНИЕМ

Поверхности, на которые наносится герметик Стиз-В, необходимо очистить от грязи, пыли, жира, незакрепленных частиц, остатков цементного раствора, а в зимнее время — от наледи, инея и т.п. Возможно нанесение герметика как на сухую, так и на влажную поверхность. Наличие капельной влаги на поверхности недопустимо.

НЕДОПУСТИМО нанесение герметика во время дождя и снега!

НАНЕСЕНИЕ ГЕРМЕТИКА

Для того чтобы края слоя нанесённого герметика выглядели ровными, необходимо предварительно на шов наклеить строительный скотч, который будет определять ширину будущего шва, затем наносится слой герметика, после чего скотч следует удалить.

НЕДОПУСТИМО применять при влажности более 90%.

Упаковка герметика: Пластиковое ведро — 7,0 кг.,файл-пакет — 900 гр. (600 мл)

Хранение и транспортировка:

Гарантийный срок хранения 6-12 месяцев при температуре не ниже -13°С в ненарушенной заводской упаковке. Допускается транспортировка и хранение при температуре не ниже -20°С, при этом общее время хранения при отрицательной температуре не должно превышать 30 суток, а количество циклов замораживания/размораживания должно составлять не более 10.

Меры безопасности:

Избегать попадания на незащищенные участки кожи, глаза.

У нас вы вседа можете купить герметики для монтажа оконных блоков и витражей.

Герметики — Сазиласт 21

Описание

Двухкомпонентный полисульфидный отверждающийся герметик

ТУ 2513-019-32478306-98

Область применения

Герметизация деформационных швов строи-тельных конструкций с деформацией до 25%.

Герметизация стыков, щелей, трещин на фасадах зданий.

Герметизация металлических примыканий кирпичных стен, кровели и мансард.

Цвет серый (по таблице Рал 7043)

Свойства

Хорошая адгезия ко всем строительным материалам.

Повышенная устойчивость к УФ-излучению, атмосферным воздействиям.

Удобство при нанесении.

Упаковка

Комплект – 15,4 кг: основная паста – 14 кг (пластиковое ведро), отвердитель – 1,4 кг.

Технические характеристики

Отверждение – вулканизация под действием сшивающего агента

Время отверждения – 48 часов (при +23С) с понижением температуры — увеличивается

Жизнеспособность – от 3 до 14 часов (при +23С) с понижением температуры — увеличивается

Диапазон температур нанесения – от 15С до + 40С

Диапазон температур эксплуатации – от 60С до + 90С

Относительное удлинение в момент разрыва – не менее 150 % (на образцах швов), 300 % (на лопатках)

Условная прочность в момент разрыва – не менее 0,2 МПа

Модуль упругости при 100% удлинении – не более 0,4 МПа

Прогнозируемый срок службы – 18-19 лет при тол-щине слоя герметика 3 мм и деформатив-ности шва до 25 %

Описание

Двухкомпонентный безусадочный отверждающийся герметик «СазиластTM 21» разработан на основе тиоколового полимера. «СазиластTM 21» прошел проверку временем, подтвердив свою надежность при герметизации деформационных стыков на зданиях крупнопанельного домостроения, а также при герметезации элементов кровель.

Хранение

Гарантийный срок хранения — 6 месяцев

при температуре от – 20С до + 30С

Отвердитель беречь от попадания в него влаги.

Меры безопасности

Избегать попадания на незащищенные участки кожи, глаза. При попадании на открытые участи кожи следует их сначала очистить уайтспиритом, затем теплой водой с мылом. Не взрывоопасен.

Ограничения

Недопустим контакт с питьевой водой.

Не применяется для работ внутри жилых помещений.

Сазиласт 24 — герметик для швов и стыков

Описание

Сазиласт 24 – двухкомпонентный полиуретановый герметик. Материал используется для герметизации швов и стыков в строительных конструкциях, в том числе и во время ремонта.

Материал используется для герметизации швов и стыков в строительных конструкциях, в том числе и во время ремонта.

Герметик Сазиласт 24 Классик — классическая рецептура, хорошо зарекомендовавшая себя для средних температур нанесения. Герметик легко смешивается и легко наносится.

Сазиласт 24 Комфорт — универсальный герметик, который подходит для широкого диапазона температур и различных размеров швов. Отличительной особенностью консистенции пасты смешанного герметика является свойство обрываться короткими нитями, и не тянуться за скотчем после его удаления.

В комплект Сазиласт 24 входят основная паста и отвердитель. Комплект – 16,5 кг: основная паста – 15 кг (пластиковое ведро), отвердитель – 1,5 кг.

Сфера применения:

- герметизация деформационных швов в строительных конструкциях с амплитудой деформации до 25 %;

- изоляция щелей, стыков и трещин на фасадах домов.

Свойства:

- Хорошая схватываемость с бетоном, полимербетоном, пенобетоном и кирпичом.

- Не изменяет характеристик под воздействием солнечного света и осадков.

- Материал удобно наносить на поверхность.

Инструкция по применению Сазиласт 24 :

Герметик состоит из двух компонентов — основной пасты и отвердителя. После смешивания компонентов образуется тиксотропная, легко наносимая паста. После отверждения – эластичный, резиноподобный материал с высокими деформационными и прочностными свойствами.

- Два компонента герметика Сазиласт перемешиваются непосредственно перед началом работ на протяжении 10 минут. Для смешивания используется низкооборотная дрель со спиралевидной мешалкой.

- После смешивания материал становится пластичным, его удобно укладывать на поверхность.

- Для удобного смешивания ингредиентов Сазиласта, за сутки до использования материал следует поместить в теплом помещении.

- Допускается нанесение герметика на сухую и влажную поверхность.

- Герметик наносится только на очищенную поверхность.

При работе с Сазиластом 24 Снежинка в холодное время года нужно удалить остатки льда и снега.

При работе с Сазиластом 24 Снежинка в холодное время года нужно удалить остатки льда и снега. - Для удобного нанесения мастики рекомендуется использовать шпатель.

Расход:

Расход герметика Сазиласт 24 составляет 102 г/п.м при нанесении слоем в 3 мм и шириной 20 мм.

Технические характеристики:

| Свойство | Показатель | |

|---|---|---|

| 1 | Цвет | белый, серый |

| 2 | Затвердевание | 48 часов при температуре +23°С |

| 3 | Температура нанесения | -15 — +40°С |

| 4 | Температура эксплуатации | -60 — +70°С |

| 5 | Плотность материала | 1,7 г/ куб.см |

| 6 | Срок хранения | 6 месяцев |

| 7 | Срок службы | 10-15 лет |

Сертификат:

сертификатов SSL / TLS для классических балансировщиков нагрузки

Если вы используете HTTPS (SSL или TLS) для внешнего прослушивателя, вы должны развернуть SSL / TLS

свидетельство

на вашем балансировщике нагрузки. Балансировщик нагрузки использует сертификат для разрыва соединения.

а затем расшифровать запросы от клиентов перед их отправкой экземплярам.

Балансировщик нагрузки использует сертификат для разрыва соединения.

а затем расшифровать запросы от клиентов перед их отправкой экземплярам.

Протоколы SSL и TLS используют сертификат X.509 (сертификат сервера SSL / TLS) для подтвердить оба клиент и серверное приложение. Сертификат X.509 — это цифровая форма идентификация, выданная центром сертификации (CA) и содержащая идентификацию информация, срок действия, открытый ключ, серийный номер и цифровая подпись из эмитент.

Вы можете создать сертификат с помощью AWS Certificate Manager или инструмента, который поддерживает

протоколы SSL и TLS,

например OpenSSL. Вы укажете этот сертификат при создании или обновлении HTTPS

слушатель

для вашего балансировщика нагрузки. Когда вы создаете сертификат для использования с балансировщиком нагрузки,

Вы должны

укажите доменное имя.

Вы укажете этот сертификат при создании или обновлении HTTPS

слушатель

для вашего балансировщика нагрузки. Когда вы создаете сертификат для использования с балансировщиком нагрузки,

Вы должны

укажите доменное имя.

Создайте или импортируйте сертификат SSL / TLS с помощью AWS Certificate Manager

Мы рекомендуем использовать AWS Certificate Manager (ACM) для создания или импорта сертификатов.

для вашего балансировщика нагрузки.

ACM интегрируется с Elastic Load Balancing, поэтому вы можете развернуть сертификат

на вашем балансировщике нагрузки.Чтобы развернуть сертификат на балансировщике нагрузки, сертификат должен быть в том же

Регион как

балансировщик нагрузки. Для получения дополнительной информации см. Запрос общедоступного сертификата или Импорт.

сертификаты в Руководстве пользователя AWS Certificate Manager .

Для получения дополнительной информации см. Запрос общедоступного сертификата или Импорт.

сертификаты в Руководстве пользователя AWS Certificate Manager .

Чтобы позволить пользователю IAM развернуть сертификат на вашем балансировщике нагрузки с помощью AWS

Консоль управления,

необходимо разрешить доступ к действию API ACM ListCertificates .Для дополнительной информации,

см. листинг

сертификаты в Руководстве пользователя AWS Certificate Manager .

Вы не можете установить сертификаты с 4096-битными ключами RSA или EC на балансировщике нагрузки

через интеграцию с ACM. Вы должны загрузить сертификаты с 4096-битными ключами RSA.

или ключи EC

в IAM, чтобы использовать их с балансировщиком нагрузки.

Вы должны загрузить сертификаты с 4096-битными ключами RSA.

или ключи EC

в IAM, чтобы использовать их с балансировщиком нагрузки.

Импорт сертификата SSL / TLS с использованием IAM

Если вы не используете ACM, вы можете использовать инструменты SSL / TLS, такие как OpenSSL, для создания

свидетельство

запрос на подпись (CSR), получите CSR, подписанный ЦС для создания сертификата, и загрузите

то

сертификат для AWS Identity and Access Management (IAM).Для получения дополнительной информации о

загрузка сертификатов в IAM, см. Работа с сертификатами сервера

в Руководстве пользователя IAM .

Работа с сертификатами сервера

в Руководстве пользователя IAM .

Демонстрационных сертификатов | Безопасность для Elasticsearch

- Документация

- Быстрый старт

- Первые шаги

- Версии Search Guard

- Установка Search Guard

- Настройка TLS

- Конфигурация Search Guard

- Аутентификация и авторизация

- Пользователи, роли и разрешения

- Безопасность на уровне документов и полей

- Ведение журнала аудита и соответствия

- REST API

- Кибана

- Сигналы оповещения

- Интеграция с Elasticstack

- Другие интеграции

- Расширенные функции системного интегратора

- Исправление проблем

- Журнал Search Guard Устранение неполадок TLS Устранение неполадок OpenSSL sgadmin Устранение неполадок Устранение неполадок пользователей и ролей Устранение неполадок с разрешениями Kibana Устранение неполадок Устранение неполадок SAML Устранение неполадок OpenID Устранение неполадок с несколькими арендаторами

- Журналы изменений

- Поисковая охрана Кибана Инструмент TLS

- Версии

- Поисковая охрана 7.

х-47

х-47 - Поисковая охрана 7.x-46

- Поисковая охрана 7.x-45

- Поисковая охрана 7.x-43

- Поисковая охрана 7.x-42

- Поисковая охрана 7.x-41

- Поисковая охрана 7.x-40

- Поисковая охрана 7.x-38

- Поисковая охрана 7.x-37

- Поисковая охрана 7.x-36

- Поисковая охрана 7.x-35

- Поисковая охрана 6.x-25

- Поисковая охрана 6.x-24

- Поисковая охрана 6.x-23

- Поисковая охрана 6.х-22

- Поисковая охрана 6.x-21

- Поисковая охрана 6.x-20

- Поисковая охрана 5

- Поисковая охрана 2

- Поисковая охрана 7.

- Форум

- Свяжитесь с нами

- Быстрый старт

- Обзор

- Докер-демонстрация

- Демо-установщик (Linux / Mac)

- Артефакты, созданные демо-установщиком

- Ручная установка (Windows)

- Основные концепции

- Первые шаги

- Добавление пользователей

- Настройка ролей и разрешений

- Сопоставление пользователей с ролями Search Guard

- Тестирование конфигурации

- Кибана контроль доступа

- Версии Search Guard

- Последние выпуски

- Community Edition

- Версия для предприятий и соответствия требованиям

- Академическое и научное лицензирование

- OEM-лицензии

- Политика истечения срока службы Search Guard

- Установка Search Guard

- Установка Search Guard

- Таблицы Kubernetes Helm

- Обновление Search Guard

- Обновление с 6.

от x до 7.x

от x до 7.x - Отключение или удаление Search Guard

- Совместимость с Search Guard

- Настройка TLS

- Создание сертификатов

- Установщик Search Guard

- Скачать демонстрационные сертификаты

- Онлайн-генератор TLS

- Автономный инструмент TLS

- Примеры сценариев PKI

- Настройка TLS

- Производственная среда

- Отзыв сертификата

- OpenSSL

- Горячая перезагрузка TLS

- Создание сертификатов

- Конфигурация Search Guard

- Индекс конфигурации Search Guard

- Использование sgadmin

- Основное использование

- Изменения конфигурации

- Системное администрирование

- Перезагрузка TLS

- Перенос файлов конфигурации

- Примеры

- Графический интерфейс настройки Search Guard

- Пароли в файлах конфигурации

- Настройки кеша

- Аутентификация и авторизация

- Конфигурация

- Базовая аутентификация HTTP

- Active Directory и LDAP

- Настройки соединения

- Аутентификация

- Авторизация

- Kerberos / SPNEGO

- Веб-токены JSON

- OpenID Connect

- SAML аутентификация

- Прокси-аутентификация

- Расширенная проверка подлинности прокси 2

- Проверка подлинности сертификата клиента

- Анонимная аутентификация

- Предотвращение атак грубой силы

- Пользовательские реализации

- Жетоны аутентификации поисковой стражи

- Пользователи, роли и разрешения

- Демо-пользователи и роли

- База данных внутренних пользователей

- Сопоставление пользователей с ролями службы поиска

- Разрешения и группы действий

- Роли поисковой службы

- Режимы сопоставления ролей

- Выдача себя за пользователя

- Снимок, восстановление, псевдонимы индекса

- Безопасность на уровне документов и полей

- Безопасность на уровне документов

- Безопасность полевого уровня

- Анонимизация поля

- Ведение журнала аудита и соответствия

- Настройка ведения журнала аудита

- Типы хранения

- Маршрутизация событий соответствия

- Ссылка на поле

- Чтение журнала аудита истории

- Запись журнала аудита

- Отслеживание изменений конфигурации

- Отслеживание системных изменений

- Неизменяемые индексы

- REST API

- Контроль доступа

- Использование и возвращаемые значения

- Зарезервированные и скрытые ресурсы

- API внутренних пользователей

- API ролей

Что такое поддельные сертификаты SSL и как пользователи могут защитить себя

Что делать для защиты от злонамеренной атаки на SSL-сертификат

Как DigiCert, веб-браузеры и информированные потребители защищают от мошенничества с использованием SSL.

SSL-сертификаты помогают защитить веб-пользователей двумя способами. Во-первых, SSL шифрует конфиденциальную информацию, такую как имена пользователей, пароли или номера кредитных карт. Во-вторых, SSL-сертификаты проверяют подлинность веб-сайтов.

Хотя этот второй момент может происходить в разной степени в зависимости от сертификата, который покупает администратор веб-сайта, или поставщика сертификатов, который он использует, все SSL-сертификаты хотя бы подтверждают, что веб-сайт, на котором вы находитесь (например, www.ExampleBank.com) на самом деле является www.ExampleBank.com, а не поддельным сайтом. выдавал за www.ExampleBank.com.

Что худшего может случиться?

Как и в случае с любым другим аспектом компьютерной безопасности, до тех пор, пока существует сильный стимул (финансовый, политический и т. Д.) Для попытки игры в систему, в игре будут злоумышленники, которые будут пытаться найти уязвимости или лазейки в защищенной системе.

Многие из потенциальных атак на сертификат SSL либо несостоятельны, либо потому, что технология взлома не догнала технологию безопасности. (например, попытка «взломать» сертификат SSL может занять годы),

или от них относительно легко защититься.

(например, попытка «взломать» сертификат SSL может занять годы),

или от них относительно легко защититься.

Современные веб-браузеры настроены на обнаружение распространенных проблем с сертификатами и предупреждение пользователей еще до того, как им будет разрешено перейти на веб-сайт, на котором есть потенциальные проблемы.

С проблемами безопасности SSL, как и во многих других проблемах онлайн-безопасности, пользователи действуют вопреки предупреждениям, используют устаревшие веб-браузеры или операционные системы и Действия, противоречащие передовой практике (например, переход по ссылкам в спам-письмах), являются основными проблемами, повышающими уязвимость пользователей.

Большинство реальных нарушений в системе, когда они действительно происходят, обычно устраняются в короткие сроки с помощью автоматических обновлений или общедоступных исправлений.

Полный отказ от доверия.

Многие низкоуровневые атаки могут быть нацелены на потребителей и полагаться на такую тактику, как введение в заблуждение (перенаправление пользователя

login. ExampleBank.hidden-domain.com вместо login.ExampleBank.com). Однако есть один сценарий, в котором нет встроенной функции безопасности.

Доступный может полностью защитить потребителя — отказ доверенной части системы аутентификации.

ExampleBank.hidden-domain.com вместо login.ExampleBank.com). Однако есть один сценарий, в котором нет встроенной функции безопасности.

Доступный может полностью защитить потребителя — отказ доверенной части системы аутентификации.

Причина, по которой система на основе сертификатов работает, заключается в том, что она полагается на центры сертификации (например, DigiCert), чтобы подтвердить, что любой, кто получает сертификат ведь ExampleBank.com действительно владеет ExampleBank.com. Если злоумышленник получит подлинный сертификат для веб-сайта, можно было бы полностью обмануть онлайн-взаимодействие так идеально что пользователи, , никогда не узнают, , что каждое их действие отслеживается, отслеживается, каталогизируется и может быть украдено.

Пример банка кажется очевидным. Однако, если подумать, у какой организации могут быть необходимые ресурсы для взлома безопасной среды

и полностью скомпрометировать систему выдачи сертификатов, которая регулярно проверяется в целях безопасности, мысли могут повернуться от обычного воровства кредитных карт к

национальное государство, заинтересованное в слежке за онлайн-деятельностью своих граждан.

Такие сайты, как Twitter, Facebook, Gmail и т. Д.кажутся более подходящими целями для злоумышленников второго типа.

Защита от системных сбоев.

Хотя, насколько нам известно, описанный выше сценарий никогда не случался с большим доверенным центром сертификации (CA), таким как DigiCert, менее безопасные организации были скомпрометированы в той или иной степени.

По крайней мере, в одном случае серьезной халатности со стороны центра сертификации, их корни были немедленно удалены из всех браузеров после обнаружения нарушения.ЦС без корней, по сути, больше не ЦС. Любой, кто получит доступ к сайту, «защищенному» своими сертификатами, увидит явные предупреждающие сигналы, как в изображение выше.

Что касается того, что может делать пользователь, самая важная вещь — это всегда убедиться, что автоматические обновления включены, а обновления выполняются вручную.

чтобы гарантировать, что последняя версия операционной системы и программного обеспечения браузера может помочь защитить от любых обнаруженных атак.

Научитесь распознавать визуальные знаки доверия, связанные с сертификатами SSL, такие как значок блокировки SSL и значок EV доверенная зеленая полоса.

Системные администраторы могут помочь защитить своих пользователей, внедрив передовые стандарты безопасности SSL, такие как сертификаты EV SSL, и поддерживая серверное программное обеспечение. до настоящего времени.

В DigiCert мы продолжим следовать и внедрять новые процедуры для повышения безопасности, чтобы помочь защитить наших клиентов и большее интернет-сообщество в целом. Безопасность и избыточность системы, а также средства защиты на уровне администратора являются частью инфраструктуры, которая имеет помогли нам защититься от взломов до этого момента, и мы всегда находимся в процессе изменения и обновления наших систем чтобы опережать возможные проблемы с безопасностью.

ошибок сертификата — Zimbra :: Tech Center

— Эта статья в незавершенной работе , и в ней могут быть незавершенные или отсутствующие разделы.

Хранилище ключей подделано или нечитаемо

При запуске почтового ящика вы видите следующее:

java.io.IOException: было подделано хранилище ключей или неверный пароль

в sun.security.provider.JavaKeyStore.engineLoad (JavaKeyStore.java:772)

Запуск почтового ящика ... [] ПРЕДУПРЕЖДЕНИЕ: не удалось прочитать файл хранилища ключей.

Ява.io.IOException: недопустимый формат хранилища ключей

в sun.security.provider.JavaKeyStore.engineLoad (JavaKeyStore.java:650)

Ошибка говорит о том, что хранилище ключей повреждено. Удалите /opt/zimbra/ssl/zimbra/jetty.pkcs12 и / opt / zimbra / mailboxd / etc / keystore и повторно разверните сертификат (обычно нет необходимости воссоздавать его, просто повторно разверните его).

мв /opt/zimbra/ssl/zimbra/jetty.pkcs12 /tmp/jetty.pkcs12 mv / opt / zimbra / mailboxd / etc / keystore / tmp / keystore / opt / zimbra / bin / zmcertmgr deploycrt self

Если просто повторное развертывание не работает, воссоздайте его в соответствии с инструкциями Консоль администрирования и Инструменты сертификата CLI.

Не удалось сохранить ключи

По развертыванию сертификатов:

# / opt / zimbra / bin / zmcertmgr deploycrt self ** Сохранение ключа конфигурации сервера zimbraSSLCertificate...не удалось. ** Сохранение ключа конфигурации сервера zimbraSSLPrivateKey ... не удалось.

В основном потому, что ldap недоступен (он запущен?) Или если /opt/zimbra/conf/localconfig.xml не читается. Проверьте разрешения, подключение к ldap и т. Д.

Проверка работы сертификатов связи, развертывание — нет

При развертывании коммерческих сертификатов проверка сертификата работает, а развертывание — нет.

XXXXX ОШИБКА: не удалось создать jetty.pkcs12 Ни один сертификат не соответствует закрытому ключу

Убедитесь, что в конце каждого сертификата есть новая строка.Если нет, то конец одного сертификата и начало следующего сертификата cat в одной строке, вызывая эту ошибку. Если это не так, проверьте наличие других подобных ошибок форматирования в сертификатах, таких как лишний пробел в конце каждой строки и т. Д.

Д.

Хранилище ключей не найдено

java.io.FileNotFoundException: /opt/zimbra/jetty-distribution-9.1.5.v20140505/etc/keystore (такого файла или каталога нет)

Нет хранилища ключей. Повторно разверните сертификаты, и все должно быть хорошо. Только если повторное развертывание не работает, повторно создайте сертификаты.

Сервер содержит ‘ca.key ca.pem Commercial_ca_1.pem Commercial_ca_2.pem Commercial_ca.pem’. Никаких других файлов в / opt / zimbra / conf / ca быть не должно. Здесь храните только коммерческий CA и ключ. Если вам нужно сделать резервную копию, сохраните ее в другом каталоге. Мы видели проблемы, когда несколько, казалось бы, безобидных файлов в этом каталоге вызывали проблемы, особенно с postfix. См. Также — http://wiki.zimbra.com/wiki/Error_%28MTA%29:_Unable_to_set_STARTTLS

Невозможно получить сертификат эмитента

[root @ shanx certbundle] # / opt / zimbra / bin / zmcertmgr verifycrt comm / opt / zimbra / ssl / zimbra / Commercial / Commercial.ключ Commercial.crt /tmp/ca_chain.crt Проверка файла Commercial.crt на соответствие /opt/zimbra/ssl/zimbra/commercial/commercial.key Сертификат (коммерческий.crt) и закрытый ключ (/opt/zimbra/ssl/zimbra/commercial/commercial.key) совпадают. XXXXX ОШИБКА: Недействительный сертификат: Commercial.crt: C = IN, ST = Дели, L = Нью-Дели, O = Промежуточный CA One Shashank, OU = Промежуточные CA, CN = Промежуточный CA One Shashank, emailAddress = [email protected] ошибка 2 при поиске глубины 2: невозможно получить сертификат эмитента

Промежуточный сертификат отсутствует.Проверьте цепочку и убедитесь, что все они присутствуют, одну за другой, когда вы выполняете этот шаг:

кот /tmp/ca.crt /tmp/ca_intermediary.crt> /tmp/ca_chain.crt

‘ca_intermediary’ должен иметь ВСЕ промежуточные сертификаты в правильном порядке . Эмитент одного должен быть предметом следующего.

Digicert объяснил это довольно хорошо: https://www.digicert.com/ssl. htm

htm

Сертификат еще не действителен

ошибка 9 при поиске глубины 0: сертификат еще не действителен

Вероятно, проблема с синхронизацией.Сертификат не , но действительный означает, что он, вероятно, действителен в будущем, но не сейчас. Проверьте дату начала и время действия, а затем время на сервере, время выдачи сертификата, ntp и т. Д.

Невозможно загрузить сертификат

Проверка /tmp/commercial.crt против /opt/zimbra/ssl/zimbra/commercial/commercial.key не удалось загрузить сертификат 140362235303592: ошибка: 0906D06C: подпрограммы PEM: PEM_read_bio: нет начальной строки: pem_lib.c: 703: ожидается: ДОВЕРЕННЫЙ СЕРТИФИКАТ XXXXX ОШИБКА: Несовпадение сертификата (/ tmp / Commercial.crt) и пара закрытого ключа (/opt/zimbra/ssl/zimbra/commercial/commercial.key). XXXXX ОШИБКА: предоставленный сертификат недействителен.

Предполагалось получить сертификат, а получилось другое. Проверьте, действительно ли файл является сертификатом, разрешениями и т. Д. Также, если это сертификат в формате PEM. Некоторые центры сертификации предоставляют сертификат как .der, некоторые — в забавном формате и т. Д. Вам нужно будет проверить, что это такое, и преобразовать его в правильно читаемый сертификат .pem.

Хорошее объяснение различных форматов здесь: http: // serverfault.com / questions / 9708 / what-is-a-pem-file-and-how-does-it-different-from-other-openssl-generated-key-file

Д. Также, если это сертификат в формате PEM. Некоторые центры сертификации предоставляют сертификат как .der, некоторые — в забавном формате и т. Д. Вам нужно будет проверить, что это такое, и преобразовать его в правильно читаемый сертификат .pem.

Хорошее объяснение различных форматов здесь: http: // serverfault.com / questions / 9708 / what-is-a-pem-file-and-how-does-it-different-from-other-openssl-generated-key-file

Не удается найти закрытый ключ

** Проверка /tmp/wts.cer на соответствие /opt/zimbra/ssl/zimbra/commercial/commercial.key XXXXX ОШИБКА: не удается найти закрытый ключ /opt/zimbra/ssl/zimbra/commercial/commercial.key XXXXX ОШИБКА: предоставленный сертификат недействителен.

- Проверьте, есть ли в сертификате ошибка форматирования, т.е. новые строки, лишние пробелы в конце каждой строки и т. Д.

- Ключ недействителен.Слишком много клиентов, которые создают CSR, отправляют его и получают коммерческий сертификат, а по какой-то причине снова и снова генерируют новый CSR.

Это приводит к тому, что старый ключ сохраняется в / opt / zimbra / ssl / zimbra.

Это приводит к тому, что старый ключ сохраняется в / opt / zimbra / ssl / zimbra. . Проверьте каждую папку / opt / zimbra / ssl / zimbra. и сравните с каждым ключом. Один из них должен работать.

Прокси-сервер отображает старый сертификат

Новый сертификат был установлен на прокси-сервере, но при входе на веб-страницу по-прежнему отображается старый.

- Сначала выполните очевидные шаги «очистки кеша браузера»

- Проверьте nginx.crt. Иногда, даже после развертывания нового сертификата, он не копируется здесь. Ручное копирование должно исправить это.

Ошибки синхронизации реплики Ldap

Это происходит почти постоянно, потому что ЦС реплики ldap не совпадает с ЦС главного сервера. Чтобы исправить это:

- Запустите на главном ldap следующее:

/ opt / zimbra / bin / zmcertmgr deploycrt self -allserver

1.Скопируйте ЦС с мастера на реплику

rsync -Pa / opt / zimbra / ssl / zimbra / ca / root@replica.example.com: / opt / zimbra / ssl / zimbra / ca /

2. Разверните этот ЦС на реплике.

/ opt / zimbra / bin / zmcertmgr deployca

3. Воссоздайте и повторно разверните самозаверяющий сертификат на реплике.

/ opt / zimbra / bin / zmcertmgr createcrt -new -days 3650 / opt / zimbra / bin / zmcertmgr deploycrt self

Попробуйте Zimbra

Попробуйте Zimbra Collaboration с 60-дневной бесплатной пробной версией.

Получить сейчас »

Хотите принять участие?

Вы можете внести свой вклад в Сообщество, Вики, Код или разработку Zimlets.

Узнайте больше. »

Ищете видео?

Посетите наш канал YouTube, чтобы получать последние веб-семинары, новости технологий, обзоры продуктов и многое другое.

Перейти на канал YouTube »

: отмена сертификата — ZeroSSL

Отменить сертификат HTTP POST

Чтобы отменить существующий сертификат с помощью ZeroSSL API, вам нужно будет сделать HTTP-запрос POST к конечной точке API ниже и указать свой сертификат, используя его идентификатор (хэш) в параметре {id} URL, как показано ниже.

Ограничения

Обратите внимание, что аннулировать можно только сертификаты со статусом draft или pending_validation .

URL-адрес запроса API:

api.zerossl.com/certificates/{id}/cancel

Параметры HTTP-запроса GET:

| Параметр | Описание |

|---|---|

access_key | access_key [Обязательно] Используйте этот параметр, чтобы указать свой ключ доступа к API. |

{id} | {id} [Обязательно] Используйте этот параметр, чтобы указать идентификатор вашего сертификата (хэш). |

Ответ API:

Если ваш запрос API был успешным, вы получите простой ответ JSON, указывающий, что ваш запрос API был успешным.

{

«успех»: 1

}

Объекты ответа:

| Параметр | Описание |

|---|---|

успех | success Возвращает 1 , чтобы указать, что ваш запрос API был успешным. |

Сертификат допуска

| WSIB

Политика

WSIB выдает свидетельство о допуске (далее — разрешение), чтобы освободить принципала от ответственности по платежным обязательствам перед WSIB, которые подрядчик или субподрядчик может принять в отношении контракта, заключенного между принципалом и подрядчиком или субподрядчиком в течение срок действия разрешения.

ПРИМЕЧАНИЕ

Для получения информации о получении разрешений на строительство см. 14-02-19, Сертификат разрешения на строительство.

Назначение

Эта политика описывает, как разрешение защищает принципала от платежных обязательств, которые подрядчик или субподрядчик может понести в течение срока действия сертификата, выданного WSIB.

Руководящие принципы

Определения

Принципал — Физическое или юридическое лицо, заключающее контракт с подрядчиком или субподрядчиком.

Подрядчик и субподрядчик — Физическое или юридическое лицо, предоставляющее договорные услуги принципалу. Деловые отношения между принципалом и подрядчиком включают отношения между подрядчиком (принципалом в этих отношениях) и субподрядчиком (подрядчиком в этих отношениях). Следовательно, термин «подрядчик» включает в себя субподрядчика в этой политике.

Общие

Эта политика применяется ко всем принципалам, которые разрешают контракту вести коммерческую деятельность, указанную в Приложении 1 или Приложении 2.Это не распространяется на домовладельцев, которые покупают услуги у подрядчика.

Разрешение также подтверждает, что подрядчик или субподрядчик зарегистрирован в WSIB и что его учетная запись (счета) имеет хорошую репутацию.

Счета с хорошей репутацией

Допуск выдается при соблюдении следующих требований. Если у подрядчика более одной учетной записи, каждая учетная запись должна соответствовать этим требованиям, прежде чем будет выдано разрешение для любых счетов

- подрядчик имеет открытый счет в WSIB

- Подрядчик заполнил и предоставил всю необходимую регистрационную информацию и документы

- Заявленная коммерческая деятельность подрядчика классифицируется по соответствующим классификационным кодам, см.

14-01-01, Структура классификации

14-01-01, Структура классификации - подрядчик отчитался о соответствующих страховых взносах на основе фактических или предполагаемых страховых доходов за все прошлые отчетные периоды

- заполнены все необходимые формы для перевода и сверки премий, а

- : все страховые взносы и другие суммы, причитающиеся WSIB, уплачиваются в актуальном состоянии на момент запроса справки о допуске.Помимо премий на страхуемый доход, к другим причитающимся суммам относятся проценты, плата за обслуживание, надбавки за опыт и корректировки премий, а также другие сборы за несоблюдение.

Авансовый платеж

Перед тем, как будет выдано разрешение для вновь зарегистрированного подрядчика или принципалу для вновь зарегистрированного подрядчика, подрядчик должен произвести авансовый платеж в размере, установленном WSIB.

Ответственность доверителя

Выдавая разрешение, WSIB отказывается от своего права привлекать принципала к ответственности за неуплаченные страховые взносы и другие суммы, которые подрядчик должен WSIB, в течение срока действия сертификата.

Пределы ответственности

Если у подрядчика есть платежные обязательства перед WSIB, принципал может нести ответственность за неуплаченные страховые взносы и другие невыплаченные суммы, вплоть до стоимости трудовой части контракта (ов) между подрядчиком и принципалом.

Обязательства подрядчика

Подрядчик должен выполнять свои обязательства по регистрации, отчетности и оплате, чтобы его счет имел хорошую репутацию.

Срок действия разрешений

Разрешение действительно до 90 календарных дней, в зависимости от даты, когда оно выдано, и может быть продлено.

Исключения для выдачи разрешений

Счет подрядчика не в хорошем состоянии

Когда счет подрядчика не на хорошем счету, разрешение может быть выдано, если

Счет подрядчика закрыт

Даже если счет подрядчика закрыт, подрядчик или принципал могут запросить разрешение в течение всего периода действия контракта. В этих случаях WSIB может выпустить письмо, освобождающее от ответственности принципала, если

- подрядчик не должен страховых взносов и / или других сумм перед WSIB, или

- причитающиеся премии и / или другие суммы, и принципал выплачивает причитающуюся сумму в размере до суммы премий за трудовую часть контракта (ов) между этим принципалом и подрядчиком

Если выдается разрешение на просроченный счет или письмо об отказе от ответственности для закрытого счета, срок действия определяется WSIB с учетом обстоятельств дела.

Аккредитив

Подрядчику разрешается разместить аккредитив на оспариваемую сумму, по которой подается апелляция. Разрешение выдается, когда подрядчик выполнил все требования, перечисленные в разделе «Счета с хорошей репутацией», и аккредитив на оспариваемую сумму проводится по счету. Для получения дополнительной информации см. 14-04-05 «Альтернативные схемы оплаты».

Сохранение зазора

Руководители и подрядчики должны вести учет разрешений в течение не менее трех лет с даты их получения.

Дата подачи заявки

Эта политика применяется ко всем решениям, принятым 1 января 2020 года или после этой даты.

История документа

Этот документ заменяет документ 14-02-04 от 1 апреля 2016 года.

Этот документ ранее был опубликован как:

14-02-04 от 2 января 2014 г.

14-02-04 от 2 января 2013 г.

14-02-04 от 15 июня 2012 г.

14-02-04 от 7 апреля , 2008

14-02-04 от 12 октября 2004 г.

При работе с Сазиластом 24 Снежинка в холодное время года нужно удалить остатки льда и снега.

При работе с Сазиластом 24 Снежинка в холодное время года нужно удалить остатки льда и снега. х-47

х-47 от x до 7.x

от x до 7.x ключ Commercial.crt /tmp/ca_chain.crt

Проверка файла Commercial.crt на соответствие /opt/zimbra/ssl/zimbra/commercial/commercial.key

Сертификат (коммерческий.crt) и закрытый ключ (/opt/zimbra/ssl/zimbra/commercial/commercial.key) совпадают.

XXXXX ОШИБКА: Недействительный сертификат: Commercial.crt: C = IN, ST = Дели, L = Нью-Дели, O = Промежуточный CA One Shashank, OU = Промежуточные CA, CN = Промежуточный CA One Shashank, emailAddress =

ключ Commercial.crt /tmp/ca_chain.crt

Проверка файла Commercial.crt на соответствие /opt/zimbra/ssl/zimbra/commercial/commercial.key

Сертификат (коммерческий.crt) и закрытый ключ (/opt/zimbra/ssl/zimbra/commercial/commercial.key) совпадают.

XXXXX ОШИБКА: Недействительный сертификат: Commercial.crt: C = IN, ST = Дели, L = Нью-Дели, O = Промежуточный CA One Shashank, OU = Промежуточные CA, CN = Промежуточный CA One Shashank, emailAddress =  Это приводит к тому, что старый ключ сохраняется в / opt / zimbra / ssl / zimbra.

Это приводит к тому, что старый ключ сохраняется в / opt / zimbra / ssl / zimbra.  example.com: / opt / zimbra / ssl / zimbra / ca /

example.com: / opt / zimbra / ssl / zimbra / ca /

14-01-01, Структура классификации

14-01-01, Структура классификации